Содержание

- 1 Как настроить Distributed File System (DFS) и Replication в Active Directory

- 2 Диагностика репликации домена

- 3 Добавление дополнительного контроллера домена в существующий домен AD

- 4 Репликация групповых политик

- 5 Разворачиваем дополнительный контроллер домена на базе Windows Server 2012 R2. Репликация, настройка работы DHCP с основным контроллером домена

Как настроить Distributed File System (DFS) и Replication в Active Directory

В инструкции описан процесс настройки распределенной файловой системы и репликации данных в домене Active Directory на серверах под управлением Windows Server.

Что это такое?

Наличие общих каталогов для доступа к определенным документам и файлам является важной проблемой в бизнес-среде. Системным администраторам необходимо найти удобное решение для обмена общими данными.

Distributed File System (DFS) (Распределенная файловая система) — это продукт Microsoft для упрощенного доступа пользователей к географически распределенным файлам. DFS позволяет создавать деревья виртуальных каталогов, объединяющих общие папки по всей сети.

Существует два типа DFS:

- Namespace DFS (Пространство имен DFS) — виртуальное дерево, объединяющее общие папки из всей сети. Возможно настроить несколько пространств имен DFS.

- Replication DFS (Репликация DFS) — создает реплицированную общую папку и отслеживает изменения в файлах.

Установка

В нашем случае установка производится на контроллер домена.

Откройте панель управления сервером Windows и найдите Add roles and features (Добавить роли и компоненты).

В качестве типа установки укажите Role-based or feature-based installation (Установка ролей и компонентов).

Выберите ваш сервер из пула серверов.

В следующем окне отметьте DFS Namespaces и DFS Replication.

Затем установите выбранные компоненты.

Настройка пространства имен DFS

Прежде, чем перейти к добавлению пространства имен, необходимо создать хотя бы одну сетевую директорию на любом из серверов, добавленных в домен. В данном примере используется созданная на том же контроллере домена папка с общим доступом.

Для предоставления общего доступа к папке достаточно выбрать опцию Общий Доступ (Give access to) при нажатии на папку правой кнопкой мыши и выбрав доменного пользователя или группу пользователей, которым будет предоставлен доступ. В результате будет отображен путь до сетевой папки вида \\MachineName\Folder.

Теперь можно приступить непосредственно к добавлению пространства имен DFS.

В меню Start выберите Windows Administrative Tools ->DFS Managment.

Или в поиске введите команду dfsmgmt.msc.

Для создания нового пространства имен выберите в правой части экрана New Namespace.

Введите имя сервера, на которым установлена роль DFS.

Введите любое удобное для вас название. Нажмите кнопку Edit Settings.

В открывшемся окне необходимо настроить права доступа к пространству имен для пользователей сети. Чтобы предоставить полный доступ, нажмите кнопку Customize.

Выберите полный контроль с помощью галочек и нажмите Apply ->Ok.

На следующем шаге выберите Domain-based namespace, т.к. используются доменные службы Active Directory (AD DS).

Примечание:

- Domain-based namespace — обладает преимуществами, позволяет обеспечить доступность пространства имен с помощью нескольких серверов пространств имен, скрывает имя сервера пространства имен от пользователей, упрощает замену сервера пространства имен или перенос пространства имен на другой сервер.

- Stand-alone namespace — позволяет создать распределенную файловую систему не используя доменные службы Active Directory (AD DS), увеличивает доступность namespace с помощью отказоустойчивого кластера.

Проверьте конфигурацию и нажмите Create.

В результате вы увидите сообщение об успешном создании пространства имен.

Добавление нового каталога в существующее пространство имен DFS

Чтобы создать каталог в созданном namespace, откройте DFS Management, выберите нужное пространство и справа в вертикальном меню нажмите New Folder.

Введите удобное имя каталога и нажмите Add, для того чтобы связать каталог DFS и созданную ранее сетевую папку на сервере-участнике домена.

Введите имя сетевого каталога и кликнете OK.

Нажмите OK для сохранения изменений.

Подключиться к данному пространству с другого сервера можно набрав в проводнике следующий адрес:

\\\

Например:

\\instructions.1cloud.ru\DFS

Настройка DFS-репликации на Windows Server

Чтобы настроить репликацию данных, необходимо установить роль DFS Replication на втором добавленном в домен сервере.

Теперь создадим на втором сервере сетевую папку, в которую будут реплицироваться данные из директории, добавленной ранее на контроллер домена.

На сервере пространства имен (в данном случае на Контроллере Домена)откройте DFS Management, выберете нужное пространство и справа в вертикальном меню кликните Add Folder Target.

Введите имя добавленного в домен сервера и созданного на предыдущем шаге сетевого каталога.OK.

Откроется окно с вопросом о создании новой группы репликаций. Нажмите Yes.

Откроется настройщик Replication DFS. Проверьте имя группы репликации и каталога, который вы собираетесь реплицировать.

На следующем шаге проверьте пути сетевых директорий.

Выберите основной узел, с которого данные будут реплицироваться в другие директории, являющиеся частью пространства имен DFS.

В качестве типа топологии выбираем Full mesh — чтобы изменения на одном узле, сразу же появлялись и на остальных.

На последнем шаге необходимо настроить расписания реплицирования данных. В первом случае репликация производится моментально, во втором можно настроить удобное расписание.

Проверьте настройки и нажмите Create.

В результате вы увидите сообщение об успешном создании группы репликаций.

На данное системное сообщение кликните OK левой кнопкой мыши.

Откройте каталог, в который будет происходить первоначальная репликация данных и нажмите Continue. Произойдет первоначальная репликация данных.

На этом настройка распределенной файловой системы и репликации данных в ней закончена.

Источник: https://1cloud.ru/help/windows/ustanovka-i-nastrojka-dfs

Диагностика репликации домена

REPADMIN /SHOWREPL показывает состояние репликации для контроллера домена

REPADMIN /REPLSUMMARY сводка репликации для всех DC леса

REPADMIN /SYNCALL Запускает репликацию между DC и партнерами по репликации

Для более глубокого анализа можно задействовать команду: REPADMIN *

(звездочка вместо использования имени DC).

Утилита FRSDiag

Диагностика с помощью утилиты FRSdiag.exe: в центре загрузки Microsoft есть утилиты «Windows 2003 support tools». Среди этих утилит (а возможно и отдельно от них) есть утилита «File Replication Service Diagnostics Tool» — FRSdiag.exe. Скачайте утилиту и запустите ее. Никаких настроек менять не надо, достаточно нажать «GO». Утилита произведет диагностику и выдаст массу информации.

Восстановление репликации между контроллерами домена

Если по каким-то причинам один из контроллеров домена не работал более 60 дней, то прекращается синхронизация между контроллерами домена. Появляются разные сообщения об ошибках в логах. Чтобы восстановить синхронизацию, необходимо произвести несколько действий:

- провести диагностику с помощью утилиты FRSdiag.exe;

- удалить объекты, которые различаются на контроллерах домена. Обычно это устаревшие и уже давно удаленные объекты;

- разрешить репликацию с серверами, которых давно не было в сети;

- произвести репликацию, убедиться, что она успешная, и снова запретить репликацию с серверами, которых давно не было в сети.

1. Диагностика с помощью утилиты FRSdiag.exe

Скачайте утилиту и запустите ее. Никаких настроек менять не надо, достаточно нажать «GO». Утилита произведет диагностику и выдаст массу информации. Если там будут следующие строки, переходите к следующим пунктам:

- «Error 2042 It has been too long since this machine last replicated with the named source machine. The time between replications with this source has exceeded the tombstone lifetime.»

- «Use the «repadmin /removelingeringobjects» tool to remove inconsistent deleted objects and then resume replication.»

2. Удаление объектов, которые различаются на контроллерах домена

для этого служит команда:

Repadmin /removelingeringobjects

Не торопитесь ее выполнять! Там масса других параметров. Описание здесь:

http://support.microsoft.com/kb/870695/en-us

НО! там тоже описано далеко не все! Вот более точная инструкция:

http://blogs.technet.com/b/glennl/archive/2007/07/26/clean-that-active-directory-forest-of-lingering-objects.aspx Что необходимо сделать: сначала надо «очистить» один из контроллеров домена, а потом будем использовать его в качестве эталона. Для этого сначала проводим инспекцию (что надо удалить). С этой целью используется опция /advisory_mode:

repadmin /removelingeringobjects Destination_domain_controller Source_domain_controller_GUID Directory_partition /advisory_mode где: Destination_domain_controller — имя контроллера, который будем «чистить». Source_domain_controller_GUID — идентификатор контроллера, который будет использоваться в качестве «образца» для чистки.

Directory_partition — это разделы Active Directory (их можно посмотреть с помощью adsiedit.msc).

Узнать идентификатор контроллера несложно, есть 2 метода:

- At a command prompt, type repadmin /showrepl /v name of the authoritative server, and then press ENTER. The object GUID of the domain controller is listed in the DC object GUID field.

- Use the Active Directory Sites and Services tool to locate the object GUID of the source domain controller. To do this, follow these steps:

- Click Start, point to Administrative Tools, and then click Active Directory Sites and Services.

- Expand Sites, expand the site where your authoritative domain controller is located, expand Servers, and then expand the domain controller.

- Right-click NTDS Settings, and then click Properties.

- View the value in the DNS Alias box. The GUID that appears in front of _msdcs.forest_root_name.com is the object GUID of the domain controller. The Repadmin tool only requires the GUID. Do not include the _msdcs.forest_root_domain_name.com component in the Repadmin syntax.

Разделы Active Directory — как написано в инструкции: ?Domain directory partition (dc=domain_DN) ?Configuration directory partition (cn=Configuration,dc=forest_root_DN) ?Application directory partition or partitions (cn=Application_directory_partition_name,dc=domain_DN) (cn=Application_directory_partition_name,dc=forest_root_DN)

?Schema directory partition (cn=Schema, cn=Configuration,dc=,dc=forest_root_DN)

Итак, пример. У нас есть 3 контроллера домена: DC1, DC2, DC3, домен mydom.com.

Сначала мы «почистим» DC1, используя в качестве образцов DC2 и DC3, а потом «почистим» DC2 и DC3, используя в качестве образца DC1: сначала берем «образец» для DC1 с DC2:

repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 DC=ForestDNSZones,DC=MYDOM,DC=COM /advisory_mode

repadmin /removelingeringobjects DC1 ff4d1971-a0ed-4915-a297-b25041a10c74 DC=DomainDNSZones,DC=MYDOM,DC=COM /advisory_mode

потом залезаем в логи (Directory Service, источник NTDS Replication) и смотрим:

«Active Directory has completed the verification … Source domain controller: … Number of objects examined and verified: 0

… «

Если количество объектов не 0, смотрим что это за объекты, и если все ок, грохаем (то же самое, но без advisory_mode):

repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 DC=MYDOM,DC=COM repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 CN=Configuration,DC=MYDOM,DC=COM repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 DC=ForestDNSZones,DC=MYDOM,DC=COM

repadmin /removelingeringobjects DC1 224d1971-a0ed-4915-a297-b25041a10c74 DC=DomainDNSZones,DC=MYDOM,DC=COM

теперь берем «образец» для DC1 с DC3:

repadmin /removelingeringobjects DC1 3303F24A-14FC-44A3-A120-C810E1017053 DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 3303F24A-14FC-44A3-A120-C810E1017053 CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 3303F24A-14FC-44A3-A120-C810E1017053 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 3303F24A-14FC-44A3-A120-C810E1017053 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC1 3303F24A-14FC-44A3-A120-C810E1017053 DC=ForestDNSZones,DC=MYDOM,DC=COM /advisory_mode

точно так же проверяем и выполняем те же команды, но уже без advisory_mode.

DC1 «очищен». Теперь так же «чистим» DC2 и DC3, но уже в качестве «образца» выступает DC1.

Для этого логинимся на DC2 (а потом на DC3) и выполняем: Сначала с advisory_mode:

repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 CN=Schema,CN=Configuration,DC=MYDOM,DC=COM /advisory_mode repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 DC=ForestDNSZones,DC=MYDOM,DC=COM /advisory_mode

repadmin /removelingeringobjects DC2 114d1971-a0ed-4915-a297-b25041a10c74 DC=DomainDNSZones,DC=MYDOM,DC=COM /advisory_mode

А потом то же самое без advisory_mode.

И то же самое повторяем для DC3: логинимся на него, запускаем эти команды с advisory_mode, смотрим логи, а потом запускаем без advisory_mode.

3. Разрешить/запретить репликацию с серверами, которых давно не было в сети

Для этого есть 2 ключа в реестре. Их необходимо выставить на каждом из контроллеров домена, чтобы между ними проходила репликация. После успешной синхронизации/репликации и (желательно неоднократной) проверки того, что все работает, указанные ключи проще всего удалить.

https://www.youtube.com/watch?v=HmwnVhL6I4g

Содержимое REG файла:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ServicesTDS\Parameters] «Strict Replication Consistency»=dword:00 «Allow Replication With Divergent and Corrupt Partner»=dword:01

После запуска разрешена синхронизация между контроллерами домена. Чтобы проверить, что контроллеры синхронизираются, необходимо на одном из них открыть: «Active Directory Sites and Services» -> Sites -> Default-First-Site-Name -> Servers Теперь по очереди открываем КАЖДЫЙ контроллер домена, у него — NTDS Settings, после чего кликаем правой кнопкой на имени контроллера домена (внутри NTDS Settings) и выбираем Replicate Now. Все должно синхронизироваться.

Теперь удаляем ключи из реестра (на всех контроллерах домена!):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ServicesTDS\Parameters] «Strict Replication Consistency»=- «Allow Replication With Divergent and Corrupt Partner»=-

Источник: http://windows.mixed-spb.ru/domain/replication.php

Добавление дополнительного контроллера домена в существующий домен AD

Как вы знаете, службы Active Directory Domain Services (AD DS) устанавливаются на сервере, который называется контроллер домена (DC). В активный каталог домена AD можно добавить десятки дополнительных контроллеров для балансировки нагрузки, отказоустойчивости, уменьшения нагрузки на WAN каналы и т.д. Все контроллеры домена должны содержать одинаковую базу учетных записей пользователей, учетных записей компьютеров, групп и других объектов LDAP каталога.

Для корректной работы всем контроллерам домена необходимо синхронизироваться и копировать информацию между собой. Когда вы добавляете новый контроллер домена в существующий домен, контроллеры домена должны автоматически синхронизировать данные между собой. Если новый контроллер домена и существующий DC находятся в одном сайте, они могут легко реплицировать данные между собой. Если новый DC находится на удаленном сайте, то автоматическая репликация не так эффективна. Поскольку репликация будет идти через медленные (WAN каналы), которые как правило стоят дорого и скорость передачи данных по ним не велика.

В этой статье мы покажем, как добавить дополнительный контроллер домена в существующий домен Active Directory (Установка домена AD на примере Windows 2016).

Прежде всего, нам нужно установить роль Active Directory Domain Services на сервере, который будет новым DC.

Установка роли ADDS

Прежде всего, откройте консоль Server Manager. Когда откроется Server Manager, нажмите «Add roles and features», чтобы открыть консоль установки ролей сервера.

Пропустите страницу «Before you Begin». Выберите «Role-based or featured-based installation» нажмите кнопку «Next». На странице «Server Selection» снова нажмите кнопку «Next».

Выберите роль Active Directory Domain Services. В открывшемся окне нажмите кнопку «Add Features», чтобы добавить необходимые инструменты управления Active Directory Management Tools.

Когда процесс установки будет завершен, перезагрузите сервер, войдите в систему под администратором и выполните следующие действия.

Настройка дополнительного контроллера домена

Теперь в мастере установки ролей нажмите ссылку «Promote this server to a domain controller».

Выберите «Add a domain controller to an existing domain», ниже укажите имя вашего домена AD. Если вы авторизованы под обычным пользователем, вы можете изменить учетные данные на администратора домена. Нажмите кнопку «Select», откроется новое окно, выберите имя вашего домена и нажмите «Ok», затем «Next».

На странице Domain Controller Options, можно выбрать, что нужно установить роль DNS-сервера на вашем DC. Также выберите роль Global Catalog. Введите пароль администратора для режима DSRM и подтвердите его, затем нажмите кнопку «Next».

На странице Additional options укажите сервер, с которым вы хотите выполнить первоначальную репликацию базы Active Directory ( с указанного сервера будет скопирована схема и все объекты каталога AD).

Вы можете сделать снимок (snapshot) текущего состояния Active Directory на одном из контроллеров домена и применить его на новой машине. После этого база AD этого сервера будет представлять собой точную копию имеющегося контроллера домена.

Подробнее о функции Install From Media (IFM) – установки нового DC с носителя в одной из следующих статей (https://vmblog.ru/razvertyvanie-kontrollera-domena-s-pomoshhyu-install-from-media-ifm/):

На страницах «Paths and Review options» нам ничего не придется настраивать, пропустите их, нажав кнопку «Next». На странице «Prerequisite», если вы видите какую-либо ошибку, проверьте и выполните все указанные требования, затем нажмите кнопку «Install».

Настройка репликации между новым и имеющимся контроллером домена

Мы почти закончили, теперь проверим и запустим репликацию между первичным DC (DC01.vmblog.ru) и новым DC (DC02.vmblog.ru). При копировании информации между этими двумя контроллерами домена данные базы Active Directory будут скопированы из DC01.vmblog.ru в DC02.vmblog.ru. После завершения процесса все данные корневого контроллера домена появятся на новом контроллере домена.

В «Server Manager» выберите вкладку «Tools» затем пункт «Active directory sites and services».

В левой панели разверните вкладку Sites -> Default-First-Site-Name -> Servers. Оба новых DC находятся в одном сайте AD (это подразумевает, что они находятся в одной подсети, либо сетях, соединенных высокоскоростным каналом связи). Затем выберите имя текущего сервера, на котором вы сейчас работаете, затем нажмите «NTDS Settings». В моем случае DC01 является корневым контроллером домена, в данный момент консоль запущена на DC02, который будет дополнительным контроллером домена.

Щелкните правой кнопкой мыши по элементу с именем «automatically generated». Нажмите «Replicate now». Появится предупреждение о запуске репликации между корневым контроллером домена и новым контроллером домена.

Сделайте то же самое для DC01. Разверните вкладку DC01 и нажмите «NTDS Settings». Щелкните правой кнопкой мыши на «automatically generated», затем нажмите «Replicate now». Оба сервера реплицируются друг с другом, и все содержимое DC01 будет скопировано в DC02.

Итак, мы закончили! Вы успешно добавили новый DC и принудительно запустили репликацию между двумя контроллерами домена.

Источник: https://vmblog.ru/dobavlenie-dopolnitelnogo-kontrollera-domena-v-sushhestvuyushhij-domen-ad/

Репликация групповых политик

Репликация групповой политики в Active Directory контролируется двумя различными механизмами репликации: FRS и репликацией Active Directory. Попробуем поговорить об этих технологии поподробнее.

Групповые политики стали важным и удобным инструментом управления парком ПК и серверов в Active Directory, в связи с чем системный администратор должен разбираться в тонкостях работы групповых политик ( Смотри статью о типовых проблемах при применении GPO). В состав технологии групповых политик входят различные составляющие, в том числе такие клиентские расширения, как файлы ADM/ADMX файлы, GPC, GPT и многие другое.

При каком-либо изменении групповой политики, это изменение происходит только на одном контроллере домена, а следовательно, информация об этом изменении в объекте групповой политики должны быть скопирована на все оставшиеся контроллеры домена. Такой механизм репликации задействует несколько различных технологий репликации, и в случае некорректного завершения, может вызвать существенные проблемы.

В этой статье мы обсудим процесс репликации групповых политик, и так же действия, позволяющие удостовериться в корректности выполнения репликации.

Запуск репликации GP по триггеру

Такой триггер репликации срабатывает в случае изменения настроек объекта GPO. Это может быть изменение любого из более чем 5000 параметров групповых политик в Windows Server 2008. Изменение может произойти как в секции конфигурации компьютера так и в секции конфигурации пользователя, любое такое изменение вызовет репликацию group policy!

Система раздельно отслеживает такой запуск при изменении настроек в политике компьютеров и пользователей. Если вы посмотрите на детали GPO в консоли управления групповыми политиками (GPMC), вы увидите, что существует список версий настроек компьютеров и пользователей.

Когда происходит изменение в любой части GPO, изменяется номер версии (он увеличивается) соответственной части групповой политики.

В том случае, если редактирование GPO ведется с помощью Group Policy Management Editor (GPME), тогда по умолчанию используется контроллер домена, выполняющий роль эмулятора PDC. Таким образом, все репликации будут вытекать из этого контроллера домена. Если выбран другой контроллер домена (его можно выбрать в консоли управления групповой политикой), в этом случае репликация начнется с этого контроллера домена.

Репликация шаблонов Group Policy

Шаблон групповой политики (GPT) – это часть групповой политики, настройки которой хранятся в одном или нескольких файлах. Эта часть объекта групповой политики и связанные с ней файлы хранятся на контроллерах домена в каталоге Sysvol. По умолчанию они лежат по адресу: c:\Windows\Sysvol\Sysvol\\Policies

Папка Sysvol на контроллерах домена используется для предоставления клиентам параметров групповой политики и сценариев входа/выхода в систему. И так как Sysvol используется для аутентификации пользователей и компьютеров, данные в ней должны быть актуальными на всех контроллерах домена. Когда в Sysvol на одном контроллере домена происходит изменение какой-либо информация, то это вызывает процесс репликации Sysvol на остальные контроллеры домена.

Sysvol реплицируется с использованием службы репликации файлов File Replication System (FRS). Служба FRS не использует репликацию по графику, вместо этого она использует механизм репликации по состоянию. Это означает, что как только происходит изменение в любом файле или структуре папок Sysvol, то запускается механизм репликации. Такое решение обеспечивает очень эффективную и быструю модель репликации для GPT.

В качестве примечания, стоит отметить, что репликация FRS не соотносится с границами сайта. Таким образом, такая репликация затронет все контроллеры домена в течение всего лишь нескольких минут, не зависимо в каком сайте (пусть даже удаленном) находятся эти DC.

Примечание: В Windows Server 2008 для репликации содержимого Sysvol может использовать как FRS так и DFS-R. Кстати, прочитайте статью о том, как можно задействовать репликацию FRS на отдельном порту.

Репликация контейнера групповой политики

Контейнеры групповых политик (Group Policy Container -GPC) хранятся в Active Directory. В принципе GPC не содержит никаких настроек, т.к. вся параметры групповой политики хранятся в GPT. Контейнер Group Policy содержит всю ссылочную информацию для GPO, а именно путь к GPT, в том числе GUID объекта групповой политики, а также всю информацию о GPC в Active Directory.

Вы можете просмотреть все GPC и их свойства с помощью оснастки Active Directory Users and Computers (ADUC). В консоли ADUC, прежде всего необходимо включить отображение дополнительных функций (Advanced Features).

После чего, перейдите в раздел domainname>\System\Policies.

Здесь вы увидите полный список GUID, которые соответствуют GPC для каждого объекта групповой политики в домене.

Репликация GPC также вызывается любыми изменениями в настройках групповой политики, точно так же как в случае с GPT. Однако, репликация GPC не основана на проверке состояния объекта или на FRS. Репликация Group Policy Container, так же как и репликация других объектов Active Directory осуществляется при помощи механизма репликации Active Directory.

Репликации Active Directory по умолчанию использует два типа расписаний. Существует репликация между контроллерами домена, которые находятся в одном сайте, и межсайтовая репликация.

Для контроллеров домена в одном сайте репликация происходит каждые 15 секунд. Этот интервал не может быть изменен и контролируется механизмом проверки согласованности (Knowledge Consistency Checker — KCC).

Второй тип репликации по умолчанию происходит каждые 3 часа, и контролируется службой межсайтовой топологии — Intersite Topology Generator (ISTG). Этот интервал можно изменить, и в большинстве его нужно уменьшить для оптимизации распространения изменений между контроллерами доменов. Эти изменения можно произвести с помощью консоли Active Directory Sites and Services. Для этого нам нужно в ней выбрать требуемую связь между сайтами и настроить расписание.

Проверка репликации GPO

Самый простой инструмент диагностики репликации GPC и GPT является GPOTool. Этот инструмент является бесплатным и очень простым в использовании. Он поставляется вместе с операционной системой и может быть запущен из командной строки. Просто наберите в командной строке gpotool /verbose .

Результатом выполнения этой команды будет отображение номеров версии GPT и GPC для каждого объекта групповой политики на всех перечисленных контроллерах домена.

Таким образом, если вы знаете, что GPO был изменен, но настройки не применяются, было бы хорошо убедиться, что GPO были реплицированы на контроллер домена, на котором вы были аутентифицированы.

Резюме

Репликация групповых политик контролируется двумя различными механизмами репликации: FRS и репликацией Active Directory. Для того, чтобы содержимое GPO было актуальным на всех контроллерах домена, должна быть осуществлена репликация обоих частей групповой политики — GPT и GPC, только при выполнении этого условия GPO будут функционировать корректно. С помощью утилиты GPOTool, вы всегда можете убедиться, что все данные объектов групповой политики были реплицированы на ваш контроллер домена.

Источник: https://winitpro.ru/index.php/2010/11/21/replikaciya-gruppovyx-politik/

Разворачиваем дополнительный контроллер домена на базе Windows Server 2012 R2. Репликация, настройка работы DHCP с основным контроллером домена

В этой статьe мы разобрали как развернуть контроллер домена на базе Windows Server 2012 R2. Теперь наша задача развернуть дополнительный контроллер домена, который будет подстраховкой в случае если основной выйдет из строя.

Итак мы имеем в работе:

- Основной контроллер домена Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2) с развернутыми службами AD DS, DNS, DHCP.

Наша задача:

- Развернуть дополнительный контроллер домена на базе Windows Server 2012 R2, выполнить предварительную настройку системы.

- Поднять на дополнительном контроллере роли AD DS, DNS, DHCP.

- Настроить репликацию данных.

- Выполнить настройку работы DHCP сервера совместно с основным контроллером домена.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и подготовительная настройка системы

Устанавливаем Windows Server 2012 R2 Standart with GUI. После установки системы обязательно:

- Устанавливаем все имеющиеся обновления на текущий момент.

- Выставляем корректную временную зону (+03:00 Moscow, St. Petersburg, Volgograd).

- Изменяем имя системы на (прим. DC2).

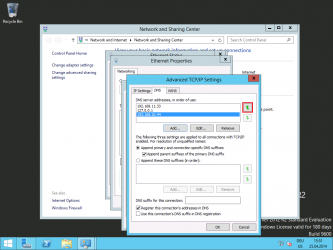

- Указываем в системе статический IP-адрес (в моем случае это будет 192.168.0.3), в качестве предпочитаемого DNS сервера указываем адрес DNS сервера на основном контроллере домена DC1 (192.168.0.2) и в качестве альтернативного DNS сервера указываем адрес который мы присвоили на текущем сервере DC2 (192.168.0.3).

- Вводим систему в имеющийся домен jakonda.local.

На этом подготовка системы завершена, можно приступать к развертыванию необходимых ролей.

Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

Все действия по развертыванию и настройке ролей на дополнительном контроллере домена, мы будем производить с основного контроллера домена. Поэтому заходим в моем случае на основной контроллер домена DC1 (192.168.0.2) и добавим наш дополнительный сервер в основной, Manage — Add Servers.

Переходим во вкладку DNS, в поле Search вбиваем IP-адрес нашего дополнительного сервера (в моем случае 192.168.0.3), сервер должен появится в списке найденных, выделяем его и нажимаем кнопку переместить (>). Нажимаем ОК.

После добавления сервера, если перейти в All Servers, то мы увидим что у нас там теперь два сервера. Теперь можно из основного сервера добавлять, настраивать роли на другом сервере.

https://www.youtube.com/watch?v=_37AcAErksQ

Добавляем новую роль на дополнительном сервере DC2. Переходим Server Manager — Manage — Add Roles and Features.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер из списка, т.к. мы настраиваем дополнительный сервер, то выделяем dc2.jakonda.local и нажимаем Next.

Далее все как и в статье по развертыванию контроллера домена:

- Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Next и Install.

По завершении установки роли AD DS в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS для сервера DC2.

Т.к. мы разворачиваем дополнительный контроллер домена, то нужно добавить его в уже существующий домен. Выбираем Add a domain controller to an existing domain. Автоматические подставится название текущего домена (jakonda.local) и какую доменную учетную запись использовать при выполнении данной операции. Нажимаем Next.

Проверяем установлены ли галочки (Domain Name System (DNS) Server, Global Catalog (GC)), в пункте Site name оставляем значение Default-First-Site-Name и задаем пароль для восстановления служб каталогов. Нажимаем Next.

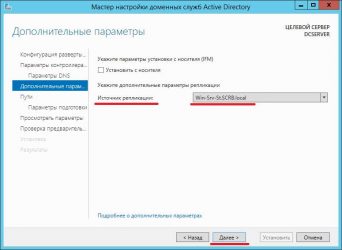

Предупреждение о том что не может быть создано делегирование разворачиваемого DNS сервера, игнорируем. Нажимаем Next.

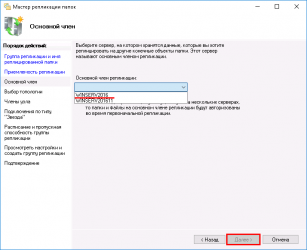

В дополнительных опциях в пункте Replicate from (Репликация из) выбираем основной контроллер домена DC1.jakonda.local. Это мы указываем дополнительному контроллеру домена откуда производить репликацию даннных AD, DNS. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию, далее просматриваем сводную информацию по конфигурации AD DS. Нажимаем Next.

Если проверка выполнена успешно, то нажимаем Install.

После того пройдет установка, если зайти на DC2, то увидим что роли AD, DNS подняты, произведена репликация из DC1.

Если необходимо посмотреть, изменить параметры репликации, то заходим Server Manager — Tools — Active Directory Sites and Services.

Так же можно с помощью командной строки принудительно запустить процесс репликации, с помощью утилиты repadmin:

Так же с помощью данной утилиты можно посмотреть результат последних репликаций:

Теперь перейдем к развертыванию DHCP на дополнительном сервере DC2 и его настройке в совместном режиме работы с DHCP на основном сервере DC1.

Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

Устанавливаем роль DHCP Server аналогично как описано в этой статье только в качестве установки роли выбираем дополнительный сервер.

- Запускаем Server Manager — Manage — Add Roles and Features.

- Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).

- Выбираем Select a server from the server pool и выбираем сервер dc2.jakonda.local.

- Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP. В мастере выполняем следующие действия:

- На информационной странице нажимаем Next.

- Нажимаем Commit что бы завершить процесс авторизации в Active Directory.

- Если процесс создания групп безопасности и авторизация в AD успешен, то получим вывод Done.

- Нажимаем Close.

На основном контроллере домена DC1, настроен DHCP-сервер, нужно решить как будет работать DHCP-сервер на дополнительном контроллере домена DC2. Пути решения могут быть такие:

- Split Scope (Использование разделенных областей) — возможность распределения адресного пула между двумя серверами. Например DC1 назначает 80% адресов, а DC2 назначает 20%. В случае если DC1 не доступен, то клиент сможет всегда получить адрес с DC2.

- Failover (Отказоустойчивый) — В случае если DC1 отказывает, то DC2 принимает на себя нагрузку. Данный механизм работает в двух режимах:

- Load Balance Mode (Балансировка нагрузки) — Работа данного режима предполагает работу двух серверов DC1 и DC2 одновременно предоставляющих IP-адреса клиентам. Запросы можно распределить в процентном отношении между серверами, по-умолчанию 50 на 50.

- Hot Standby Mode (Режим горячей замены)— Работа данного режима предполагает что основной сервер DC1 (активный), который отвечает за выдачу IP-адресов клиентам, а дополнительный сервер DC2 (пассивный) принимает эту роль на себя в случае, отказа основного сервера.

Настройка Split Scope (использование разделенных областей). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Advanced… — Split Scope.

Описание режима Split-Scope. Нажимаем Next.

Указание дополнительного DHCP сервера, в моем случае DC2. Нажимаем Add Server.

Отмечаем пункт This authorized DHCP server и выбираем дополнительный сервер (dc2.jakonda.local). Нажимаем ОК и следом Next.

Задаем процентное соотношение распределения адресного пула между двумя серверами DC1 и DC2. Ниже видно с какого по какой адрес будет выдаваться основным и дополнительным сервером. Нажимаем Next.

Указываем задержку ответа серверов в мс. Укажем для дополнительного сервера DC2 задержку в 10 мс, выдавать все адреса будет основной сервер DC1, а дополнительный только при недоступности основного или заполнении его пула адресов.

Вывод сводной информации по настройке. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

Открываем оснастку DHCP на дополнительном сервере DC2: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Activate.

Теперь при отказе или заполнении выделенного на основной сервер DC1 пула адресов, его подстрахует дополнительный сервер DC2.

Настройка Failover (Отказоустойчивый). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Configure Failover…

Выбираем пул к которому хотим применить Failover. Нажимаем Next.

В поле Partner Server выберем второй сервер (dc2.jakonda.local). Пункт Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активно, если ранее уже создавалось отказоустойчивый профиль, то мастер предложит воспользоваться существующим профилем. Нажимаем Next.

Задание отказоустойчивых параметров:

- Relationship Name (Название конфигурации) — задается уникальное название создаваемой конфигурации.

- Maximum Client Lead Time (Максимальное время упреждения клиента) — максимальное время аренды IP-адреса выдаваемого доступным сервером.

- Mode (Режим работы):

- Load Balance (балансировка нагрузки) — процентное отношение нагрузки между серверами. По-умолчанию 50 на 50.

- Hot Standby (горячей замены) — выбираем состояние работы дополнительного сервера: Активный / Резервный и задаем количество IP-адресов в процентом отношении, для резервирования дополнительного сервера.

- State Switchover Interval (Переключение режима по таймауту) — интервал автоматического переключения режима в режим отказа дополнительного сервера, по истечении заданного времени в минутах.

- Enable Message Authentication (Включение проверки подлинности сообщений) — Для настройки проверки подлинности сообщений между серверами.

- Shared Secret (пароль) — Задается пароль для аутентификации серверов между собой.

Задаем нужные нам параметры. Нажимаем Next.

Вывод сводной информации по указанной конфигурации. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

В рамках текущей задачи, мы настроили работу дополнительного контроллера домена DC2, который в случае отказа основного контроллера домена DC1 подстрахует его.

Понравилась или оказалась полезной статья, поблагодари автора

(26 голос(ов), в среднем: 5,00 из 5)

Загрузка…

Источник: https://jakondo.ru/razvorachivaem-dopolnitelnyj-kontroller-domena-na-baze-windows-server-2012-r2-replikatsiya-nastrojka-raboty-dhcp-s-osnovnym-kontrollerom-domena/