Содержание

Политики ограниченного использования программ

- 10/12/2016

- Время чтения: 3 мин

Область применения: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье для ИТ-специалистов описываются политики ограниченного использования программ (SRP) в Windows Server 2012 и Windows 8, а также приведены ссылки на технические сведения о наборе исправлений безопасности, начиная с Windows Server 2003.This topic for the IT professional describes Software Restriction Policies (SRP) in Windows Server 2012 and Windows 8, and provides links to technical information about SRP beginning with Windows Server 2003.

Процедуры и советы по устранению неполадок см. в разделе Администрирование политик ограниченного использования программ и Устранение неполадок политик ограниченного использования программ.For procedures and troubleshooting tips, see Administer Software Restriction Policies and Troubleshoot Software Restriction Policies.

Описание политик ограниченного использования программSoftware Restriction Policies description

Политики ограниченного использования программ — это основанная на групповых политиках функция, которая выявляет программы, работающие на компьютерах в домене, и управляет возможностью выполнения этих программ.

Software Restriction Policies (SRP) is Group Policy-based feature that identifies software programs running on computers in a domain, and controls the ability of those programs to run. Политики ограниченного использования программ являются частью стратегии управления и безопасности Майкрософт, позволяющей предприятиям повышать надежность, целостность и управляемость их компьютеров.

Software restriction policies are part of the Microsoft security and management strategy to assist enterprises in increasing the reliability, integrity, and manageability of their computers.

Кроме того, данные политики помогают создать конфигурацию с расширенными ограничениями для компьютеров, на которых разрешается запуск только определенных приложений.You can also use software restriction policies to create a highly restricted configuration for computers, in which you allow only specifically identified applications to run. Политики ограниченного использования программ интегрируются со службой Microsoft Active Directory и групповой политикой.

Software restriction policies are integrated with Microsoft Active Directory and Group Policy. Политики можно создавать на изолированных компьютерах.You can also create software restriction policies on stand-alone computers. Они являются политиками доверия, то есть представляют собой правила, устанавливаемые администратором, чтобы ограничить выполнение сценариев и другого кода, не имеющего полного доверия.

Software restriction policies are trust policies, which are regulations set by an administrator to restrict scripts and other code that is not fully trusted from running.

Данные политики ограничения использования программ определяются как расширение редактора локальных групповых политик или оснастки Microsoft Management Console (MMC) «Локальные политики безопасности».You can define these policies through the Software Restriction Policies extension of the Local Group Policy Editor or the Local Security Policies snap-in to the Microsoft Management Console (MMC).

Более подробные сведения о политике ограниченного использования программ см. в разделе Технический обзор политик ограниченного использования программ.For in-depth information about SRP, see the Software Restriction Policies Technical Overview.

Практические приложенияPractical applications

Администраторы могут использовать политики ограничения использования программ для решения следующих задач:Administrators can use software restriction policies for the following tasks:

- определить доверенный код;Define what is trusted code

- разработать гибкую групповую политику для регулирования работы сценариев, исполняемых файлов и элементов ActiveX.Design a flexible Group Policy for regulating scripts, executable files, and ActiveX controls

Политики ограниченного использования программ применяются операционной системой и приложениями (например, для создания сценариев), которые им соответствуют.Software restriction policies are enforced by the operating system and by applications (such as scripting applications) that comply with software restriction policies.

В частности, администраторы могут использовать политики ограниченного использования программ в следующих целях:Specifically, administrators can use software restriction policies for the following purposes:

- определить программное обеспечение (исполняемые файлы), которое может выполняться на клиентах;Specify which software (executable files) can run on clients

- запретить пользователям выполнять определенные программы на компьютерах с общим доступом;Prevent users from running specific programs on shared computers

- определить, кто может добавлять доверенных издателей на клиентах;Specify who can add trusted publishers to clients

- установить область действия политик ограничения использования программ (указать, будут ли политики применяться для всех пользователей или только для группы пользователей на клиентах);Set the scope of the software restriction policies (specify whether policies affect all users or a subset of users on clients)

- запретить работу исполняемых файлов на локальном компьютере, сайте, в подразделении или домене.Prevent executable files from running on the local computer, organizational unit (OU), site, or domain. Это уместно в тех случаях, когда политики ограниченного использования программ не применяются для решения потенциальных проблем со злоумышленниками.This would be appropriate in cases when you are not using software restriction policies to address potential issues with malicious users.

Новые и измененные функцииNew and changed functionality

Функциональные изменения в политиках ограниченного использования программ отсутствуют.There are no changes in functionality for Software Restriction Policies.

Удаленные или устаревшие функции в политиках ограниченного использования программ отсутствуют.There is no removed or deprecated functionality for Software Restriction Policies.

Требования к программному обеспечениюSoftware requirements

Расширение редактора локальных групповых политик для политик ограниченного использования программ доступно через консоль управления (MMC).The Software Restriction Policies extension to the Local Group Policy Editor can be accessed through the MMC.

Для создания и поддержки политик ограничения использования программ на локальном компьютере требуются следующие компоненты:The following features are required to create and maintain software restriction policies on the local computer:

- Редактор локальных групповых политикLocal Group Policy Editor

- Установщик WindowsWindows Installer

- Authenticode и WinVerifyTrustAuthenticode and WinVerifyTrust

Если планируются вызовы для развертывания этих политик в домене, к вышеупомянутому списку потребуется добавить следующие компоненты:If your design calls for domain deployment of these policies, in addition to the above list, the following features are required:

- Доменные службы Active DirectoryActive Directory Domain Services

- Групповая политикаGroup Policy

Политики ограниченного использования программ представляют собой расширение редактора локальных групповых политик и не устанавливаются с помощью пункта «Добавить роли и компоненты» диспетчера серверов.Software Restriction Policies is an extension of the Local Group Policy Editor and is not installed through Server Manager, Add Roles and Features.

См. такжеSee also

В следующей таблице содержатся ссылки на соответствующие ресурсы, необходимые для понимания и применения политик ограниченного использования программ.The following table provides links to relevant resources in understanding and using SRP.

Источник: https://docs.microsoft.com/ru-ru/windows-server/identity/software-restriction-policies/software-restriction-policies

Управление приложениями — IT1102: Современные операционные системы: ОС Windows — Бизнес-информатика

Политики ограниченного использования программ (Software Restriction Policies) — это технология клиентов Windows 7, доступная для Windows XP, Windows Vista, Windows Server 2003 и Windows Server 2008. Политики ограниченного использования программ управляются при помощи групповой политики.

Соответствующий узел находится в узле Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики ограниченного использования программ (Computer Configuration\Windows Settings\Security Settings\Software Restriction Policies).

Для этих политик доступны параметры Неограниченный (Unrestricted), разрешающий выполнение приложений, и Запрещено (Disallowed), блокирующий выполнение приложений.

Ограничить выполнение приложений можно и при помощи прав файловой системы NTFS. Однако настройка прав доступа NTFS для большого числа приложений на многих компьютерах — очень трудоемкий процесс.

В принципе, возможности политик ограниченного использования программ и AppLocker во многом перекрываются. Преимущество политик ограниченного использования программ заключается в том, что они могут применяться на компьютерах Windows XP и Windows Vista, а также в изданиях Windows 7, не поддерживающих AppLocker.

С другой стороны, в политиках ограниченного использования программ все правила должны настраиваться вручную, поскольку отсутствуют встроенные мастера для их создания. Политики ограниченного использования программ применяются в заданном порядке, в котором более конкретные правила имеют приоритет по сравнению с более общими правилами.

Приоритет правил от более конкретизированных (правила хеша) до менее конкретизированных (по умолчанию) таков:

- Правила хеша (hash rules).

- Правила сертификатов (certificate rules).

- Правила пути (path rules).

- Правила зоны (zone rules).

- Правила по умолчанию (default rules).

Если для одной программы задано два конфликтующих правила, приоритет имеет более специализированное правило. Например, правило хеша, задающее неограниченное использование приложения, перекрывает правило пути, которым это приложение запрещено. В этом заключается отличие от политик AppLocker, где приоритеты не используются и блокировка по любому правилу всегда доминирует над разрешающим правилом.

В средах, где используются и политики ограниченного использования программ, и AppLocker, политики AppLocker имеют приоритет. Если политика AppLocker явным образом разрешает работу приложения, заблокированного политикой ограниченного использования программ, приложение будет выполняться.

Уровни безопасности и правила по умолчанию

Узел Уровни безопасности (Security Levels) позволяет задавать правила ограниченного использования программ по умолчанию. Правило по умолчанию применяется, когда к приложению не применима никакая другая политика. Одновременно допускается активировать только одно правило по умолчанию. Три правила по умолчанию таковы:

- Запрещено (Disallowed). Если включено это правило, пользователи смогут выполнять приложение, только если оно разрешено существующей политикой ограниченного использования программ.

- Обычный пользователь (Basic User). Если включено это правило, пользователи смогут выполнять приложения, для которых не требуются административные полномочия. К приложению, требующему административных полномочий, пользователи получат доступ, только если было создано правило, охватывающее это приложение.

- Неограниченный (Unrestricted). Если это правило задано в качестве правила по умолчанию, пользователь сможет выполнять это приложение, если оно не заблокировано существующей политикой ограниченного использования программ.

Если вы предполагаете ограничить возможности пользователей списком разрешенных приложений, настройте правило по умолчанию Запрещено (Disallowed). Это гарантирует запрет на запуск любого приложения, не разрешенного явным образом. Если вы хотите лишь заблокировать пару проблемных программ, но не хотите запрещать использование всех прочих приложений, используемых в вашей среде, настройте правило по умолчанию Неограниченный (Unrestricted). Это позволяет запускать любое приложение, если оно не заблокировано явным образом.

Способы применения политик

Окно Свойства: Применение (Enforcement Properties), позволяет задать применение политик ограниченного использования программ ко всем файлам ПО, за исключением библиотек, например, DLL, или ко всем файлам ПО, включая библиотеки.

Если по умолчанию задан уровень Запрещено (Disallowed) и вы настроили применение политик к любым файлам ПО, для использования конкретной программы, вам необходимо будет настроить правила для библиотек DLL, используемых этой программой. Майкрософт не рекомендует ограничивать использование библиотек DLL, если среда, которой вы управляете, не требует повышенной безопасности.

Это связано, главным образом, с тем, что управление правилами для библиотек DLL значительно увеличивает объем работы по сопровождению политик ограниченного использования программ.

Окно Свойства: Применение (Enforcement Properties) позволяет настраивать применение политик ограниченного использования программ для всех пользователей или для всех пользователей, кроме администраторов. При помощи этой политики вы также можете задать, какие правила сертификатов будут принудительно применяться или игнорироваться. Недостаток принудительного применения правил сертификатов заключается в том, что они существенно снижают производительность компьютера.

Назначенные типы файлов

Политика Назначенные типы файлов (Designated File Types), позволяет определять, по каким расширениям будут распознаваться исполняемые файлы, подпадающие под действие политик ограниченного использования программ. Список расширений редактируется при помощи кнопок Добавить (Add) и Удалить (Remove). Стандартные расширения (.com, .exe, и .vbs) удалить нельзя. Они всегда распознаются как исполняемые.

Правила пути

Правило пути позволяют указать в качестве объекта политики ограниченного использования программ файл, папку или параметр реестра. Чем конкретнее задано правило пути, тем выше его приоритет. Например, если у вас есть правило, задающее неограниченное использование файла C:\Program files\Application\App.exe, и правило, запрещающее использование файлов из папки C:\Program files\Application, приоритет будет иметь более специализированное правило: приложение будет выполняться. В правилах пути могут использоваться символы подстановки.

Например, вполне возможно существование правила для пути C:\Program files\Application*.exe. Правила с использованием символов подстановки являются менее конкретными, чем правила, использующие полный путь к файлу. Недостатком правил пути является то, что в них предполагается неизменность расположения файлов и папок. Например, если вы создали правило пути для блокирования приложения C:\Apps\Filesharing.exe, злоумышленник сможет выполнить его, переместив файл в другую папку или присвоив ему другое имя.

Правила пути работают только в том случае, если права доступа ОС не позволяют перемещать или переименовывать файлы.

Правила хеша

Правила хеша работают на основе цифрового отпечатка, который идентифицирует файл по его двоичному содержимому. Это означает, что файл, для которого вы создали правило хеша, будет идентифицирован независимо от его имени или расположения. Правила хеша работают для любых файлов и не требуют наличия цифровой подписи. Недостаток правил хеша в том, что их необходимо создавать отдельно для каждого файла.

Нельзя автоматически создать правила хеша для политик ограниченного использования программ; вы должны генерировать каждое правило вручную. Также необходимо изменять правило хеша при каждом обновлении приложения, для которого действует правило, поскольку при обновлении ПО изменяется двоичное содержимое файла. Это означает, что измененный файл перестанет совпадать с первоначальным цифровым отпечатком.

Правила сертификатов

Правила сертификатов используют сертификаты издателя ПО с зашифрованной подписью для идентификации приложений, подписанных конкретным издателем. Правила сертификатов позволяют распространять на несколько приложений одно правило, гарантирующее такую же безопасность, что и правила хеша. Правила сертификатов не нужно изменять даже при обновлении ПО, поскольку модернизированное приложение по-прежнему будет подписано с использованием сертификата того же производителя.

Для настройки правила сертификатов вам необходимо получить от производителя сертификат. Правила сертификатов увеличивают нагрузку на компьютер, поскольку перед началом выполнения приложения необходимо проверять действительность сертификата. Другой недостаток правил сертификатов в том, что они применяются ко всем приложениям данного производителя. Если на компьютере установлено двадцать приложений данной фирмы, а вы хотите разрешить выполнение лишь одного из них, вам предпочтительнее использовать другие правила.

В противном случае пользователи смогут выполнять любые из этих двадцати приложений.

Правила сетевой зоны

Правила интернет-зоны применяются только к пакетам установщика Windows (.msi), полученным при помощи Internet Explorer. К другим приложениям, например файлам .ехе, правила зоны неприменимы, даже если эти файлы также получены через Internet Explorer. Правила зоны определяют возможность использования пакета в зависимость от сайта, с которого он был скачан. Возможные расположения включают Интернет, интрасеть, ограниченные сайты (Restricted Sites), доверенные сайты (Trusted Sites) и Мой компьютер.

Более подробную информацию о политиках ограниченного использования программ вы найдете по адресу What Are Software Restriction Policies?

Источник: https://it.rfei.ru/course/~hN1R/~70m/~XO9FMX

Для чего нужны политики ограниченного использования программ. Часть 1

Во вводной статье цикла, посвященного работе с технологией AppLocker, я упомянул, что параллельно с этим циклом статей на моем блоге будут еще появляться статьи, посвященные так называемому «старшему брату» упомянутой выше технологии.

Другими словами, иногда, по некоторым причинам вы в своей организации не сможете использовать AppLocker, например, одна из причин та, что помимо компьютеров, работающих под операционной системой Windows 7, большая часть ваших пользователей может работать, скажем, под операционными системами Windows XP.

А как вы знаете, у технологии AppLocker есть такое «замечательное ограничение», связанное с платформой, на которую будут распространяться настроенные вами политики.

Соответственно, как вы уже догадались, данная статья является введением в работу с технологией, которая называется политиками ограниченного доступа к программам, появившейся еще во времена Windows XP, которая позволяет управлять возможностями приложений на компьютерах ваших пользователей.

Так как обо всех преимуществах и недостатках данной технологии по сравнению с AppLocker я уже писал во вводной статье цикла по AppLocker, думаю, нет смысла дублировать одну и ту же информацию.

Поэтому, в данной статье будет рассказываться о том, что такое политики ограниченного доступа к программам, также как и для чего можно создать такие политики.

Что такое политики ограниченного использования программ?

Перед тем как начать создавать очередные объекты групповой политики с соответствующими параметрами безопасности, прежде всего, следует определиться, что же представляют собой политики ограниченного использования программ (Software Restriction Policies, SRP). Данная технология, которая входит в состав групповой политики, предоставляет функциональные возможности, предназначенные для обеспечения контроля над приложениями, запускаемыми пользователями на своих рабочих местах.

Как вы помните, технология AppLocker предоставляет, по сути, практически такие же возможности, однако, именно SRP в этом направлении можно назвать «старожилом», так как данная технология старше AppLocker более чем на 5 лет, а если говорить точнее, то технология SRP появилась в октябре 2001 года, вместе с выходом операционной системы Windows XP. Точно так же, как и в случае с AppLocker, используя функциональные возможности данной технологии, запрещённое при помощи SRP программное обеспечение не будет удаляться с пользовательского компьютера, а пользователь, в свою очередь, не сможет запустить такое приложение или же выполнить какие-то специфические действия.

Во вводной статье по AppLocker изо всех сравнений функциональных возможностей этих двух технологий (а именно, политик ограниченного использования программ и AppLocker), я не упомянул, что в том случае, если в одном объекте групповой политики будут настроены и параметры политик ограниченного доступа к программам и правила AppLocker, то на компьютерах под управлением ОС Windows 7 будут применяться только политики AppLocker. Также следует обратить внимание на тот момент, что, в отличие от политик, настроенных при помощи технологии AppLocker, все параметры SRP будут применяться не к определенному пользователю или группе пользователей, а ко всем пользователям, которые будут выполнять вход на компьютер, на который будут распространяться политики SRP.

Несмотря на все преимущества технологии, которая будет рассмотрена в нескольких статьях данного цикла, все запреты, распространяемые при помощи функциональных возможностей политик ограниченного использования программ можно обойти. Политики SRP не будут распространяться на пользователя в том случае, если пользователь выполнит вход на свой компьютер в безопасном режиме. Вот такой, получается, в какой-то степени, недостаток. Однако, если пользователям не говорить об этом моменте, вряд ли они будут в своих целях использовать данный чит.

Создание политики ограниченного использования программ

Если в случае с технологией AppLocker, вы можете не настраивать дефолтные политики для создания своих правил, то с политиками ограниченного использования программ без правил, создаваемых по умолчанию, вы работать не сможете. Соответственно, чтобы вам была предоставлена возможность создания и изменения таких политик, для начала вам следует создать предустановленные политики. Итак, чтобы создать свою политику ограниченного использования программ, нужно выполнить следующие действия:

1. При помощи оснастки «Управление групповой политики» создайте новый объект групповой политики, скажем, «Ограничения для всех пользователей компании», после чего откройте окно редактора управления групповыми политиками;

2. Политики SRP могут распространяться как на компьютеры организации, так и на самих пользователей, то есть, необходимый узел оснастки редактора управления групповыми политиками можно найти как в конфигурации компьютера, так и в конфигурации пользователя. Предположим, что в данном случае следует, чтобы политики SRP распространялись на всех пользователей в организации.

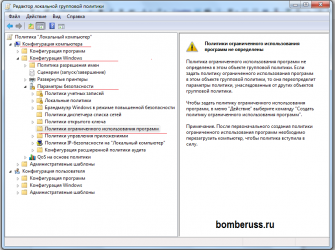

Поэтому в отобразившейся оснастке разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасности и перейдите к узлу «Политики ограниченного использования программ». Здесь, как я уже упомянул выше, для того чтобы начать работать с политиками ограниченного использования программ, вам следует создать политики по умолчанию.

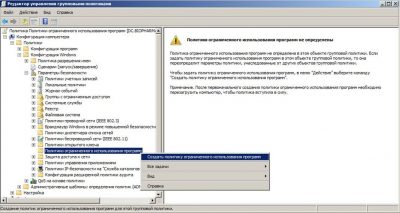

Для этого нужно нажать на данном узле правой кнопкой мыши и из контекстного меню выбрать команду «Создать политику ограниченного использования программ», как показано на следующей иллюстрации:

Рис. 1. Создание первых политик ограниченного использования программ

3. После выполнения данной команды, будут созданы два дополнительных узла, а также три параметра политики, предназначенных для настройки функциональных возможностей политики ограниченного использования программ. Узел «Уровни безопасности» позволяет вам указать, какие разрешения будут установлены в политиках SRP. Таких уровней немного, а именно три:

· Запрещено. При выборе данного уровня, несмотря на все разрешения, которые не указанны в политиках в явном виде, программное обеспечение не будут запускаться у пользователей, на которых распространяются политики SRP;

· Обычный пользователь. В данном случае, пользователи смогут запускать приложения под пользовательским маркером доступа;

· Неограниченный. Выбрав этот уровень безопасности, программное обеспечение будет запускаться, в зависимости от прав пользователя. Кстати, при первом создании политик SRP, по умолчанию для таких правил автоматически устанавливается уровень «Неограниченный». Естественно, чтобы компоненты операционной системы нормально функционировали, для некоторых создаваемых политик SRP, следует указывать именно этот уровень.

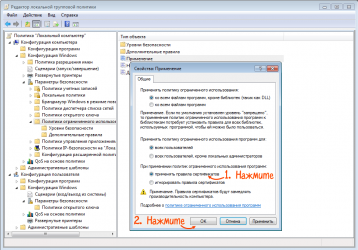

Соответственно, чтобы изменить уровень безопасности по умолчанию, следует выбрать необходимый уровень безопасности и из контекстного меню выбрать команду «По умолчанию». Пример изменения уровня безопасности по умолчанию отображен на следующей иллюстрации:

Рис. 2. Изменение уровня безопасности по умолчанию

4. При помощи узла «Дополнительные параметры» вы можете создавать правила, предназначенные для создания и управления политиками ограниченного использования программ. По умолчанию, при создании первой политики, которая была создана на втором шаге данного руководства, создается два первых правила.

Это правило для пути %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%, которое позволяет запускать любые приложения из папки Windows, а также правило для пути %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir%, позволяющее запускать программы из папки Program Files. Правила для пути позволяют идентифицировать программы по расположению соответствующим файлам.

Обычно правила для пути создаются с использованием точного пути к файлу, однако при создании таких правил вы можете использовать еще и такие переменные как %userprofile%, %windir%, %appdata%, %programfiles% и %temp%. Также, как и в случае с правилами по умолчанию, вы можете использовать разделы системного реестра.

Желательно не изменять правила, созданные по умолчанию, а в том случае, если вам необходимо ограничить доступ пользователей к каким-то определенным программам, следует создавать отдельные запрещающие правила.

Однако, несмотря на то, что данные правила будут отлично отрабатываться на клиентах, под операционными системами Windows XP, если у ваших пользователей будет установлена 64-разрядная операционная система Windows 7, у них могут возникнуть некоторые проблемы. И вот тут у ваших пользователей при попытке запуска любых приложений из папки «ProgramFiles (x86)» может возникнуть ошибка, свидетельствующая о том, что пользователю запрещается выполнять любые приложения из соответствующего расположения.

В связи с этим следует создать новое правило для пути, позволяющее запускать приложения из соответствующих папок. Для этого в области сведений данного узла вызовите контекстное меню и выберите команду «Создать правило для пути». В отобразившемся диалоговом окне следует выбрать неограниченный уровень безопасности (так как нужно, чтобы пользователи могли запускать программы из выбранного расположения), а также указать раздел реестра %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir (x86)%.

При желании, вы можете в текстовом поле «Описание» добавить какую-то дополнительную информацию. Диалоговое окно нового правила пути показано на следующей иллюстрации:

Рис. 3. Создание правила для разрешения запуска программ, расположенных в папке ProgramFiles (x86)

5. Теперь, в качестве примера, будет создано еще одно правило пути, запрещающее запускать программу «Блокнот» из папки «System 32».

Для этого откройте диалоговое окно создания правила для пути, в текстовом поле «Путь» укажите путь к данной программе, в данном случае это «C:WindowsSystem32notepad.

exe», из раскрывающегося списка «Уровень безопасности» выберите «Запрещено» и добавьте какое-то описание, например, «Запрет на использование блокнота», что можно увидеть на иллюстрации ниже:

Рис. 4. Создание запрещающего правила для блокнота

6. Теперь следует привязать созданный объект групповой политики к подразделению, содержащему учетные записи компьютеров компании.

Закройте оснастку «Редактор управления групповой политики» и в дереве оснастки «Управление групповой политикой» выберите подразделение, содержащее учетные записи компьютеров (в моем случае, это подразделение «Клиенты»), нажмите на нем правой кнопкой мыши, а затем из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите данный объект групповой политики и нажмите на кнопку «ОК».

Выполните вход на компьютер, расположенный в подразделении «Клиенты» и попробуйте открыть программу «Блокнот». Как видно на следующей иллюстрации, при попытке открытия блокнота появится следующее диалоговое окно:

Рис. 5. Попытка открытия «Блокнот»

Заключение

Из этой статьи вы узнали о политиках ограниченного использования программ. Вы узнали о том, что представляют собой эти политики, о ситуации, когда такие политики не будут распространяться на пользователей, а также об уровнях безопасности, о политиках SRP по умолчанию и о создании новых политик ограниченного использования программ. В следующей статье данного цикла вы узнаете обо всех методах создания политик SRP.

Rating: 6.0/10 (2 votes cast)Для чего нужны политики ограниченного использования программ. Часть 1, 6.0 10 2 ratings

Источник: http://gpo-planet.com/?p=2972